最新研判:爱尔兰HSE遭遇的重大勒索攻击的背后,五大鲜明技术特征凸显网络战本质

发布日期:2021-05-17

内容来自于国际安全智库微信公众号

网络攻击愈发专业化、精细化且“APT”化。

近期,国际网空形势硝烟弥漫,攻击风波接连四起。昨天,我们就爱尔兰卫生服务执行局(HSE)遭受“重大勒索软件攻击”事件,从战略层进行了剖析,认为此次攻击释放的是数字时代网络安全信号;今天,我们进一步对该攻击事件研判,在技术层分析中,发现:此次重大勒索攻击的背后,无论是攻击者特征、攻击目标的选择以及攻击手段的运用,更鲜明的凸显出网络战本质。

攻击事件发生后,HSE的首席执行官Paul Reid透露称,此次攻击来源于Conti勒索病毒家族。

Conti勒索病毒:于2020年1月被发现,该勒索病毒会删除系统的磁盘卷影,加密除.exe、.dll、.sys、.lnk等扩展名外的所有文件。值得注意的是,该勒索病毒还会窃取中招机器的数据,进而进一步勒索受害者——威胁若不支付赎金就会公布相关核心数据,以此起到“双重勒索”的作用。

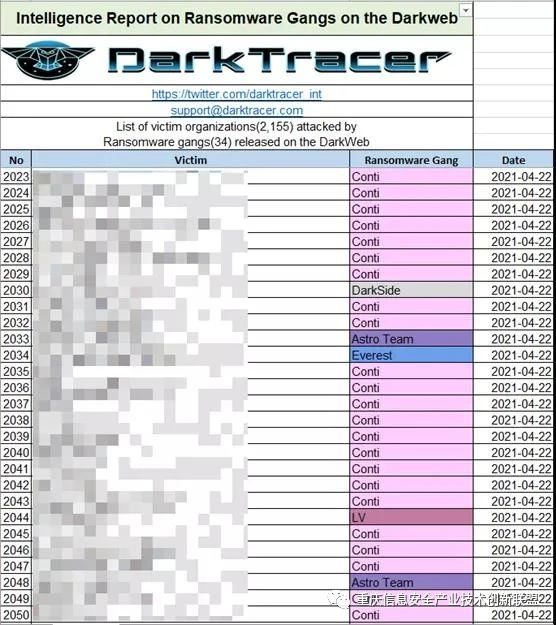

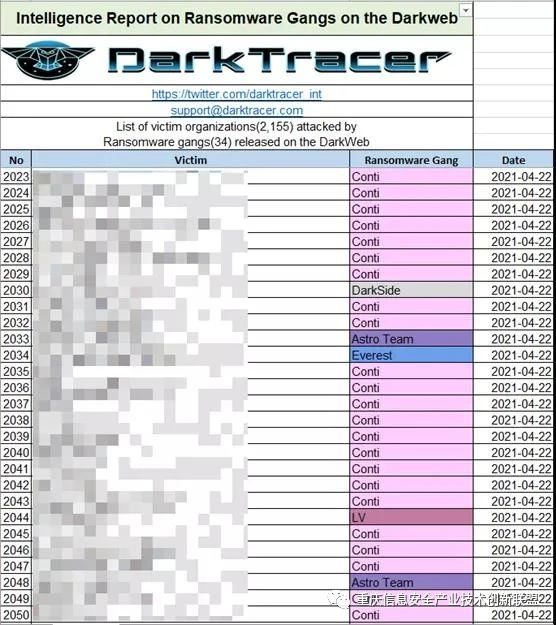

根据暗网上知名威胁数据披露组织DarkTracer公布的数据,截止至2021年5月10日,Conti勒索病毒已经至少攻击了338个组织并窃取了其数据,其中绝大部分的数据已被不同程度的公开。

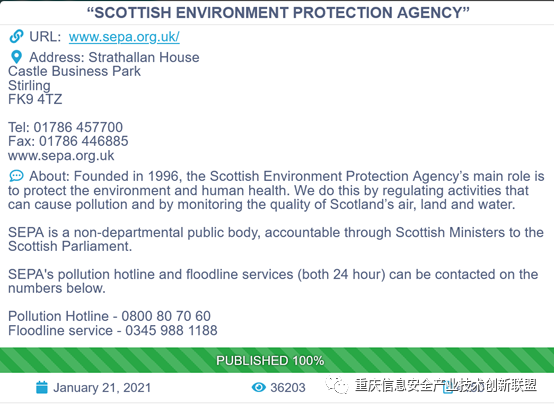

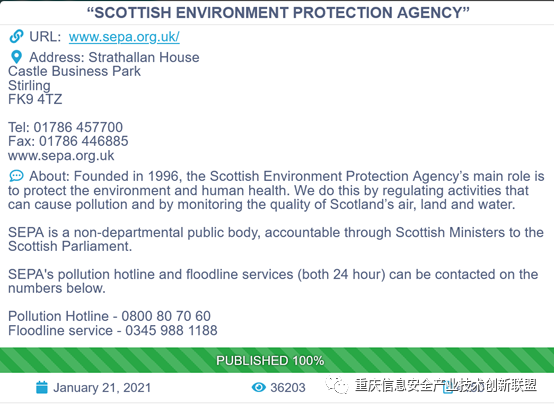

而就在今年初,该勒索病毒还攻击了苏格兰环保局(Scottish Environment Protection Agency,简称SEPA),并在其架设在暗网中的官网上公布了SEPA约1.2G的数据。

在进一步分析,我们发现:本次网络攻击所呈现的技术特征,也更加趋向网络战化,而具体表现如下:

<1>“双重勒索”性。

上文我们已经提到,本次攻击背后的Conti勒索病毒家族,不仅能加密除.exe、.dll、.sys、.lnk等扩展名外的所有文件,它还会窃取中招机器的数据,具有鲜明的“双重勒索”性。

<2>利用0day漏洞发起的蓄意攻击。

在进一步调研此次事件时,HSE的首席运营官Anne O 'Connor表示:攻击者是利用0day漏洞成功入侵了相关系统,并手动投放了勒索病毒。

值得注意的是,在勒索病毒的攻击中,利用各种漏洞进行传播的案例并不罕见——如去年知名游戏公司Capcom和CDPR遭受的勒索病毒攻击,均是通过VPN漏洞进入的公司系统。但利用0day漏洞进行攻击并投放勒索病毒,则较为罕见。而这类勒索病毒中最为公众所熟知的就是臭名昭著的WannaCry勒索病毒了。

在对攻击特征进一步研判分析中,360安全大脑指出,本次的攻击特征与本月7日DarkSide(黑暗面)的勒索软件攻击美国燃油运输管道商Colonial Pipeline公司的特征,如出一辙,如:

-

使用大量渗透测试工具针对相关组织机构的网络系统实施漏洞扫描和入侵渗透;

-

进入相关组织机构的内网后会横向移动攻击、攻击Windows域控服务器,企图控制整个企业内网;

-

窃取组织机构的核心数据会上传至云存储系统;

-

控制组织机构的核心资产后,最终实施安装勒索病毒攻击;

-

针对组织机构的相关人员发送定制的恶意附件进行定向的鱼叉邮件攻击。

与此同时,360安全大脑专家还发现:勒索仅仅是攻击的最后一步,在勒索之前期,该攻击者已针对目标企业进行了长期的持续渗透攻击。

基于上述特征,360安全大脑专家认为:除攻击目的略有差异外,本次Conti勒索病毒家族针对爱尔兰医疗机构发起的定向勒索攻击,已与既往的国家级APT的攻击过程毫无差别,此次攻击再次呈现出鲜明的“APT”化。

对于此观点,国外的分析中,也提出了和我们上述类似的观点,感兴趣的读者可点击如下链接,进一步阅读:

https://thedfirreport.com/2021/05/12/conti-ransomware/

<4>攻击针对性强且专业化、精准化。

在这起攻击中,攻击者会以“若不支付赎金就会公布相关核心数据”为筹码,威胁受害者就范。这点信息的背后,透露出一个及其恐怖的信号:这些犯罪团伙已经知道什么数据是企业最关键的核心数据,动什么数据可以让一个企业停摆。

更为恐怖的是,此特质不止于存在此次爱尔兰HSE被勒索攻击,上周美国最大燃油管道商Colonial Pipeline公司遭黑客攻击同样呈现出该特征。

<5>攻击目标从个人转变为企业或组织。

此外,种种迹象表明Conti勒索病毒的运营者同时也在运营另一款名为Ryuk的勒索病毒。该勒索病毒主要通过垃圾邮件、漏洞利用工具、TrickBot银行木马等多种渠道对个人进行勒索攻击。

而2020年7月之后Ryuk的传播量就显著下降,其运营者将主要渠道和精力均投入到对Conti勒索病毒的传播中。这也是目前勒索病毒的一种较为明显的趋势——越来越多的病毒作者和运营者将主要的攻击目标从个人用户转变为企业或组织。

纵观上述研判,从双重勒索,到利用0day漏洞发起的蓄意攻击,再到攻击者能精准掌握到企业核心数据,我们发现:当前的网络攻击愈发呈现明显的网络战特征,而这也更加验证了早些年360集团创始人、董事长周鸿祎提到的观点:

网络战时代已经到来,网络攻击不再是普普通通的勒索小毛贼,而更像是有组织、有计划、有预谋的,针对以关键基础设施为代表的企业发起定向攻击、APT攻击的,专业黑客团队。

而面对如此严峻的攻击形势,智库认为,网络安全的防护,已经到了思考如何将主动从对手转移到对我们有利的时候了,强化网络弹性,强调事先做准备,准备好应对任何可能发生的事情,早已成为网络防御的重要提前条件,而构建网络安全能力体系则势在必行。